A célzott malware támadások jelenthetik továbbra is a legfőbb kihívást az IT biztonság és adatvédelem tekintetében, mivel a védelmi iparral közösen – vagy talán gyorsabban – fejlődik a támadási oldal. Sokszor ráadásul kapkodást is tapasztalhatunk, ami bizonyos esetekben tovább gyengítheti a védelmi vonalakat.

A vizsgálat alapja a CISCO által üzemeltett saját elemző center adathalmaza és az ügyfelek visszajelzése.

1. ábra Trendek

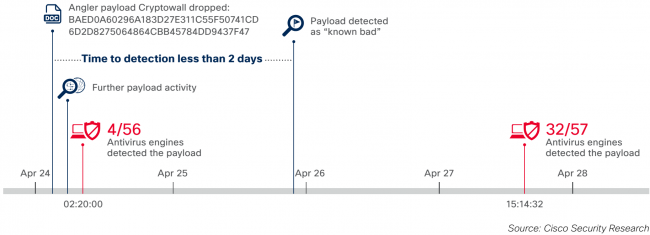

Kiemelkedő mértékben növekszik az Adobe Flash sérülékenységek köre, miközben például az Angler és Nuclear KIT-ek is előszeretettel használják ki ezeket a problémákat. A malware-ek közül az Angler látszik a legkifinomultabbnak és hatékonyabbnak.

Crimeware területen is növekedés érezhető, egyre több pénz jut a ransomware-jellegű termékek gyártására, aminek köszönhetően egyre több kutató áll rá ezek feljesztésére. A ransomware esetében teljes piackutatást is végeztek, és így határozták meg a 300-500 USD közötti árat.

Az alap infrastruktúra egyre inkább a Tor és I2P hálózatkora tevődik át, de a legkedveltebb dropper továbbra is Office macro formában érkezik. Egyre több letöltési oldalon irodalmi idézetek jelennek meg, ami hatására megtévesztő kategorizálást kaphatnak ezek a site-ok. A Sandbox elleni védekezés is egyre hatékonyabb, újabb és újabb környezet-detektáló lépéseket fejlesztenek ki. Példa lehet a Robertik, ami többszörösen visszaellenőrzi önmagát, DoS-olja a Sandboxot, s bármi gyanús jelre teljes rombolást végez.

Anti malware oldalon is láthatóak fejlesztések. Újabb detektált formátumok jelennek meg az analízisek listájában, jobb és jobb heurisztikus elemzőkkel egészülnek ki a megoldások. Trend alapján egyre több védelmi ellenőrzés jelenik meg nyílt forráskódú megoldásokra is – bár továbbra is veszély, hogy a javítás kétséges. Stratégiák, fejlesztési irányok, termék képességek alapján az összetett rendszerek jelenleg hatékonyabbnak látszanak, mint az egyedi megoldások.

Technológiai oldalról jelentős lemaradást mutatnak a fejlesztők a jelentett és felfedezett hibák javítása terén. Legnagyobb támadási hullámok a foltozás késlekedése miatt alakulhattak ki, így továbbra is erre az időablakra célszerű fókuszálni. Ugyancsak jellemző, hogy inkább az alap infrastruktúrát, a DNS rendszert igyekeznek támadni, hogy az akár teljesen lemásolt oldalra tereljék a forgalmat.