Az elmúlt években az ipari környezetek (Operational Technology – OT) információbiztonsági kitettsége egyre nagyobb méreteket ölt. Az ipari hálózatokat működtető vállalatok kezdik felismerni, hogy milyen veszélyek leselkednek rájuk, de az eddigi ipari gondolkodásmód keretében nehéz erre adekvát választ adni. Az igényt felismerve több gyártói megoldás született, melyek piaca erős felfutásban van. Nézzük meg, hogy milyen irányba mutatnak a megoldások, hogyan tudnak azok az érintett vállalatok számára értéket teremteni, védelmet nyújtani.

OT környezetet ért kihívások

A klasszikus ipari környezetekben használt eszközök egy zárt rendszerben működtek, gyakran légréssel leválasztva a külvilágtól. Ebben a környezetben prioritás a működés fenntartása. A nagyfokú elzártság miatt a kártékony hatásoknak is csak mérsékelten voltak kitéve ezek a környezetek, ezért az informatikai biztonság csak másodlagos szempontot jelentett. Jól látható ez az ipari irányító rendszereknél, amelyeket jellemzően minimális vagy semmilyen védelemmel nem láttak el.

Az elmúlt időszak viszont sok változást hozott az ipari környezetekben is. A légrések sok esetben megszűntek, az ipari rendszerek valamilyen módon összeköttetésbe kerültek a vállalatok IT környezetével, például a szállítók távoli elérést kaptak az egyes rendszerekhez, a soros kommunikáció mellett pedig egyre több helyen jelenik meg az IT világban már ismert Ethernet és IP alapú kommunikáció. Mindez magával hozta a támadások sikerét is.

| Szervezet | Veszteség okozója | Költség (USD) | |

| 2020 | Cognizant | Maze ransomware | 70M |

| Honda | COVID-dal kapcsolatos ransomware | Nem ismert | |

| 2019 | Norsk Hydro | LockerGoga ransomware | 70M |

| Duke Energy | Compliance büntetés | 10M | |

| 2018 | Saudit Petrochem | Triton | Nem ismert |

| UK NHS | WannaCry | 100M | |

| 2017 | Merck | NotPetya | 870M |

| FedEx | NotPetya | 400M | |

| Maersk | NotPetya | 300M | |

| Mondelez | NotPetya | 188M | |

| 2016 | Ukrenergo | Industroyer/Crashoverride | szolgáltatás kiesés |

| 2012 | Saudi Aramco | Shamoon | 1000M |

| 2010 | iráni atomprogram | Stuxnet | többéves visszaesés |

Felgyorsítja a folyamatot az ipari digitalizáció térnyerése, az IoT világ megjelenése, amit az 5G elterjedése csak erősíteni fog. Elmosódik a határ az OT és az IT eszközök között, viszont ezzel a változással nem tartanak lépést az OT világban használt módszerek. Az összekapcsoltság miatt az OT eszközök kitettsége jelentősen megnőtt, de az üzembiztosság mellé nem lépett fel prioritásként az informatikai biztonság. Erre a hiányosságra adnak megoldást az új szereplők.

Válaszok a kihívásokra

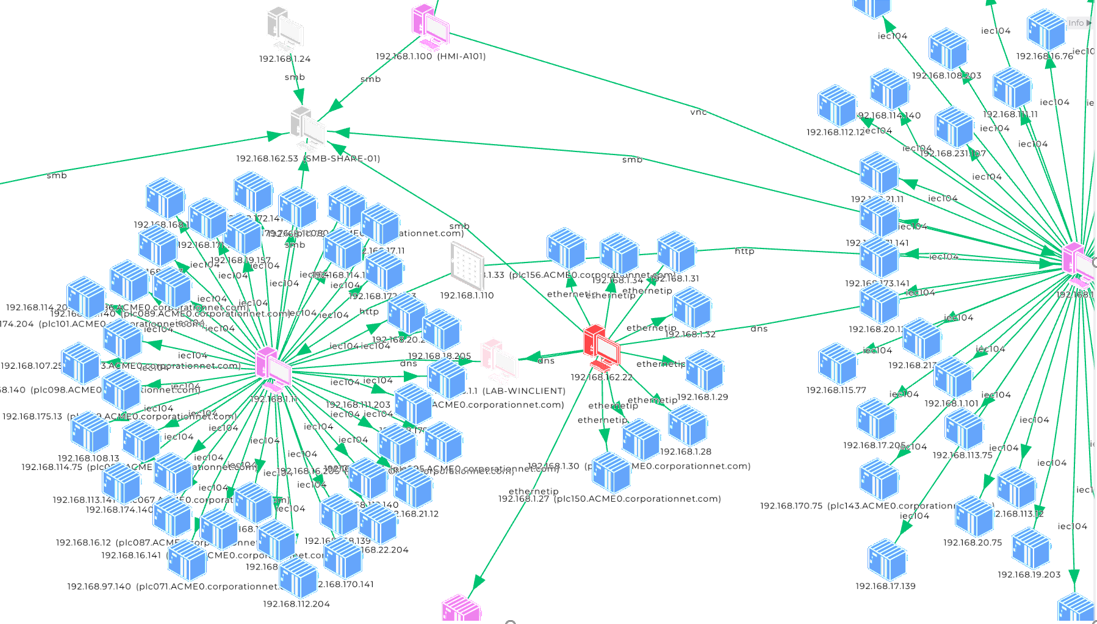

A megoldások egyik fontos tartópillére a láthatóság növelése. Az IT világban évek óta jelen vannak azok a megoldások, amelyek felderítik a hálózaton lévő eszközöket és a köztük lévő kommunikációt. Az OT Security eszközök erőssége, hogy nem csak látják ezeket az eszközöket, hanem különféle jellemzőik alapján fel is ismerik őket és a közöttük folyó kommunikációs protokollokat. Ez önmagában nagy érték az ipari szereplőknek, tapasztalatunk az, hogy már ezzel a képességgel is sok biztonsági rés lezárható. Tovább segítheti az üzemeltetőket a begyűjtött adatok vizuális feldolgozása, intuitív eszközt adva az üzemeltetőknek a hálózati architektúra karbantartásához.

Másik fontos képesség a kommunikációs protokollok ismerete és az ilyen formájú kommunikáció elemzése. Ennek segítségével lehet kiszűrni a rosszindulatú kommunikációt, amikor eszközöket nem a tervezett céljuknak megfelelően használnak. Az elemzés két fontos részre bomlik: van egy statikus és egy mesterséges intelligencia alapú része. A statikus részbe építik be a gyártók a felhalmozott tudásukat: mi a formátuma az egyes gyártók protokolljainak, hogyan néznek ki az üzenetek, mikor milyen üzenet megengedett. A mesterséges intelligencia emellett megfigyeli és megtanulja az egyes eszközök között zajló normális kommunikációt és jelzi, ha ettől eltérést tapasztal. Az elemzések eredményét eseményként a rendszerek felületén lehet megnézni, kivizsgálni, de lehet belőle riportokat készíteni vagy akár olyan riasztásokat is, amelyek más rendszerekbe (jegykezelő rendszerek, SOC) tovább küldhetőek feldolgozásra. Az egyes események, riasztások mellé a rendszerek egy mérőszámot is tesznek, jelezve a kockázatot, amit az esemény jelent. Ez segít a priorizálásban: jelenthet alacsony kockázatot (PLC-re egy új munkaállomásról jelentkezik be valaki), de az is kiderülhet, hogy egy rosszindulatú kód kezd el terjedni az OT környezetben vagy egy eszközt a referenciatartományán kívül kezdenek el üzemeltetni (példa erre az iráni atomprogramot tönkre tevő Stuxnet).

Szintén fontos, a mostani képességek közül gyakran hiányzó lehetőség az eszközök sérülékenységeinek felderítése és menedzsmentje. Emiatt is érdemes olyan gyártót választani, aki egyrészt ismeri az IT világ eszközeinek sérülékenységeit, de emellett kiterjedt ismerete van az ipari eszközökről is. A sérülékenységek ismeretében lehet megalapozott kockázatelemzést végezni és dönteni kontrol intézkedések végrehajtásáról. Nem várható, hogy az OT világban a sérülékenység menedzsment annyira gyorsan reagáljon, mint ahogy azt az IT világban megszoktuk, de segít kialakítani egy megfelelő kompromisszumot.

Nagyon fontos, hogy egy projekt során szoros kapcsolat alakuljon ki az OT Security eszköz üzemeltetői és az ipari eszközök szakértői között. Jellemzően az IT biztonsági üzemeltetőknek van tapasztalatuk biztonsági menedzsment eszközök kezelésében, készen vannak a munkafolyamataik az események kezelésére, ismerik a hálózati eszközök és egyéb IT eszközök működését. Emellett viszont kiemelten fontos az ipari környezetek szakértőinek szerepe, ugyanis ők azok, akik az ipari eszközökkel kapcsolatos eseményeket ki tudják értékelni.

Hogyan tudunk segíteni?

Nem minden vállalatnak ugyanazok a preferenciái egy ilyen eszközzel kapcsolatban. Vannak a nagy IT biztonsági gyártóknak ilyen jellegű megoldásaik, akik garantálni tudják a többi eszközükkel való problémamentes együttműködést. Egyes vállalatoknak fontos lehet, hogy olyan gyártót válasszanak, aki a saját ipari szegmensükből tud jó referenciát hozni. Más vállalatoknak az lehet fontos, hogy a készülő riportok minél intuitívabbak legyenek. Minden vállalatnak más az architektúrája, ez is befolyásolhatja, hogy melyik megoldást érdemes választani.

A Kontron segít az igények felderítésében, a megfelelő megoldás kiválasztásában és az implementálásban is. Erős ipari szegmensünk lévén abban is tudunk segítséget nyújtani, hogy miként lehet az IT és az OT gondolkodásmódját összeegyeztetni és a munkafolyamatokat összecsiszolni.