Az egyes ipari hálózati szegmenseken belül kommunikáló eszközök (munkaállomások, vezérlők, érzékelők, beavatkozók, stb.) kommunikációs protokolljai egyre nagyobb mértékben támaszkodnak a hagyományos IT hálózatokból már ismert Ethernet, illetve IP protokollokra.

Ezen alap protokollok megjelenése, egyre gyorsabb terjedése, illetve az ezen protokollokra épülő alkalmazások IoT hálózatokban, illetve ipari szegmensekben történő megjelenése, valamint az ipari szegmensek többségének összekapcsolódása a „hagyományos” IT hálózatokkal új távlatokat nyit az ipari termelékenység hatékonyságának növelése szempontjából, azonban potenciálisan új veszélyforrások megjelenését is jelenti: az eddig „csak” IT hálózatokat és az azon kommunikáló eszközöket érintő fenyegetettségek, sérülékenységek hirtelen potenciális veszélyforrásokká válnak olyan, korábban IT szempontból izolált területeken is, ahol egy-egy sikeres külső (vagy belső!) támadás egy üzem részleges vagy teljes leállását, szélsőséges esetekben közvetve vagy közvetlenül akár emberéletek elvesztését is okozhatja.

Fontos lenne tehát átlátni, hogy mi történik ezekben a sokszor „fekete dobozoknak” hitt rendszerekben:

- Milyen eszközök találhatók meg egy-egy szegmensben?

- A fellelt eszközök milyen kapcsolatban vannak egymással, a külvilággal?

- Milyen protokollokon, milyen információcsere történik?

- A kommunikáló eszközök operációs rendszerei, firmware verziói vannak-e sérülékenységnek kitéve, ha igen, melyek ezek?

A begyűjtött információk elemzése, megjelenítése, értelmezése hatékonyan megvalósítható például a piacvezető Nozomi Networks Guardian termékcsaládjával, mely jelen bemutatónk tárgyát képezi.

Az adatok begyűjtése

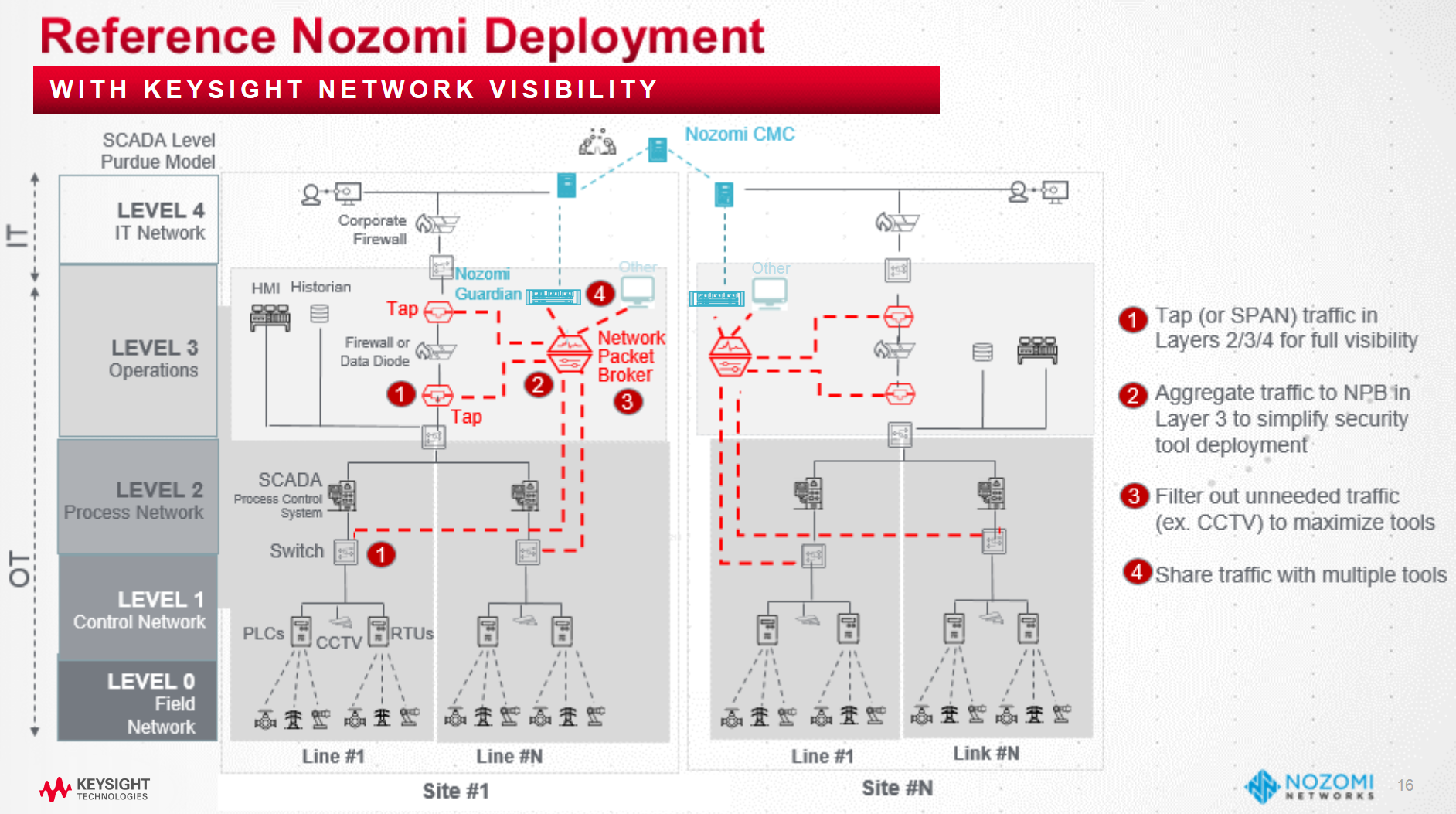

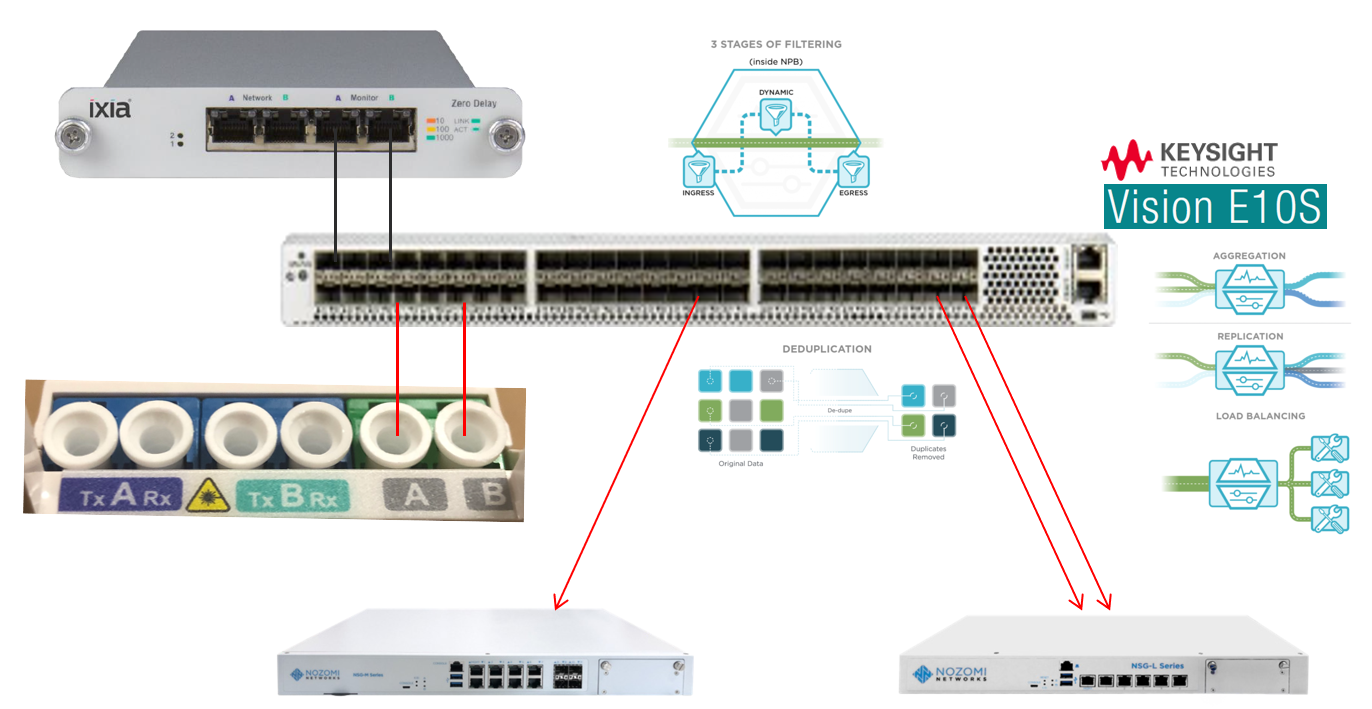

Egy elemző eszköz akkor tud hatékony lenni, ha folyamatosan, a lehető legtöbb adattal tudjuk ellátni. Erre több módszer is létezik: hálózati eszközökön konfigurált SPAN portokon kitükrözzük a forgalmat a Guardian eszközök felé, vagy TAP-eket iktatunk a lehallgatni kívánt összeköttetésekre, ezek forgalmát összeszedjük egy-egy Packet Broker eszközzel, majd az adatokat igény szerint akár megszűrve továbbítjuk az elemző berendezések felé:

Az egyes hálózatok felépítésétől függően a Keysight (korábban Ixia) TAP és Packet Broker eszközeivel megtörténhet az adatok kicsatolása, összegyűjtése, majd szelektív vagy teljeskörű továbbítása a Nozomi Guardian eszközök felé:

Miután sikerül az adatokat eljuttatni a Guardian felé, ott megindulhat az adatok folyamatos elemzése és vizualizálása, riasztások megjelenítése és kiküldése.

Demó környezet bemutatása

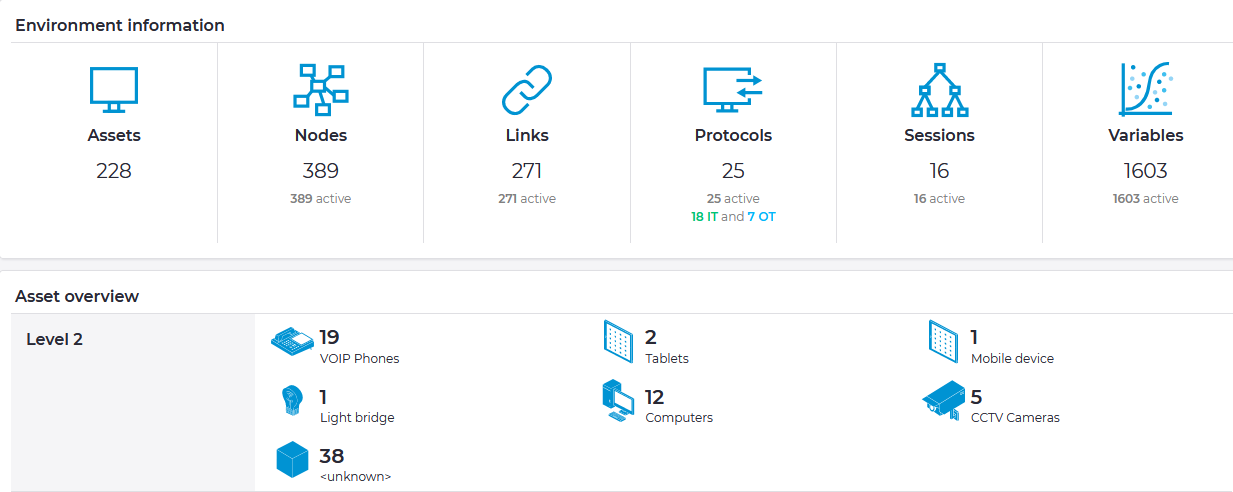

A Guardian képességeit a Kontron demó környezetébe telepített virtuális Guardian eszközzel mutatjuk be a gyártó által biztosított és anonimizált, de valós hálózati kommunikációt tartalmazó PCAP file-ok betöltésével. Mint azt látni fogjuk, egy mindössze 8 MByte méretű PCAP file-ból meglepően sok információ kinyerhető.

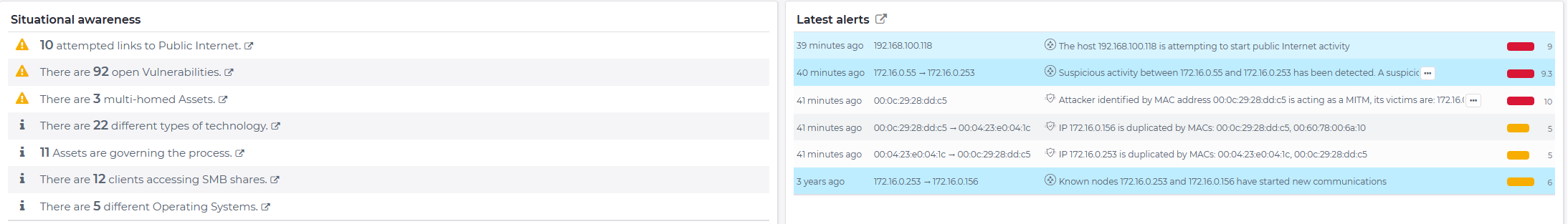

Áttekintés a környezetről a visszajátszott PCAP file alapján:

Az első figyelmeztetések:

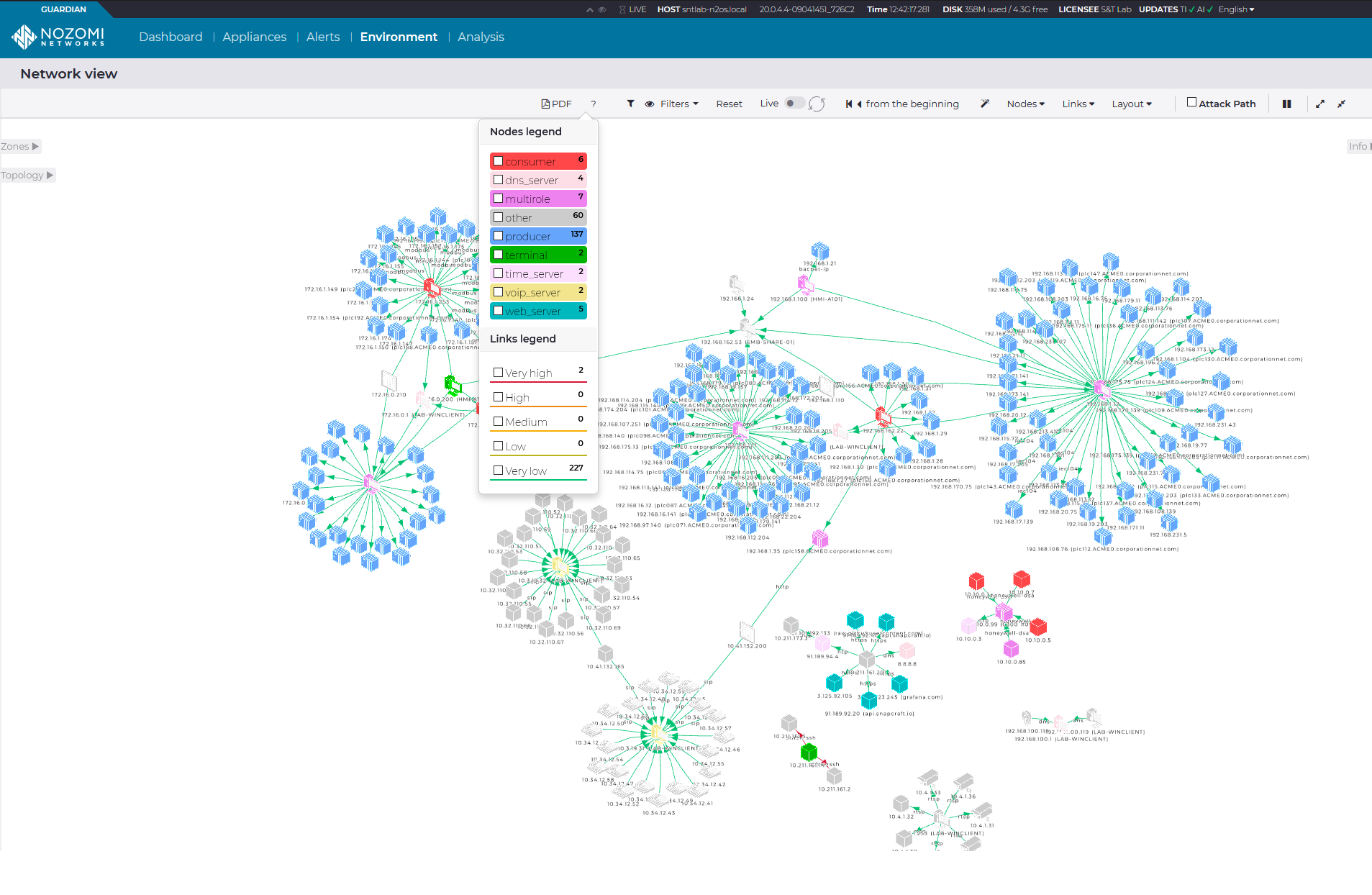

A logikai topológia, mely a beérkező adatok függvényében dinamikusan változik:

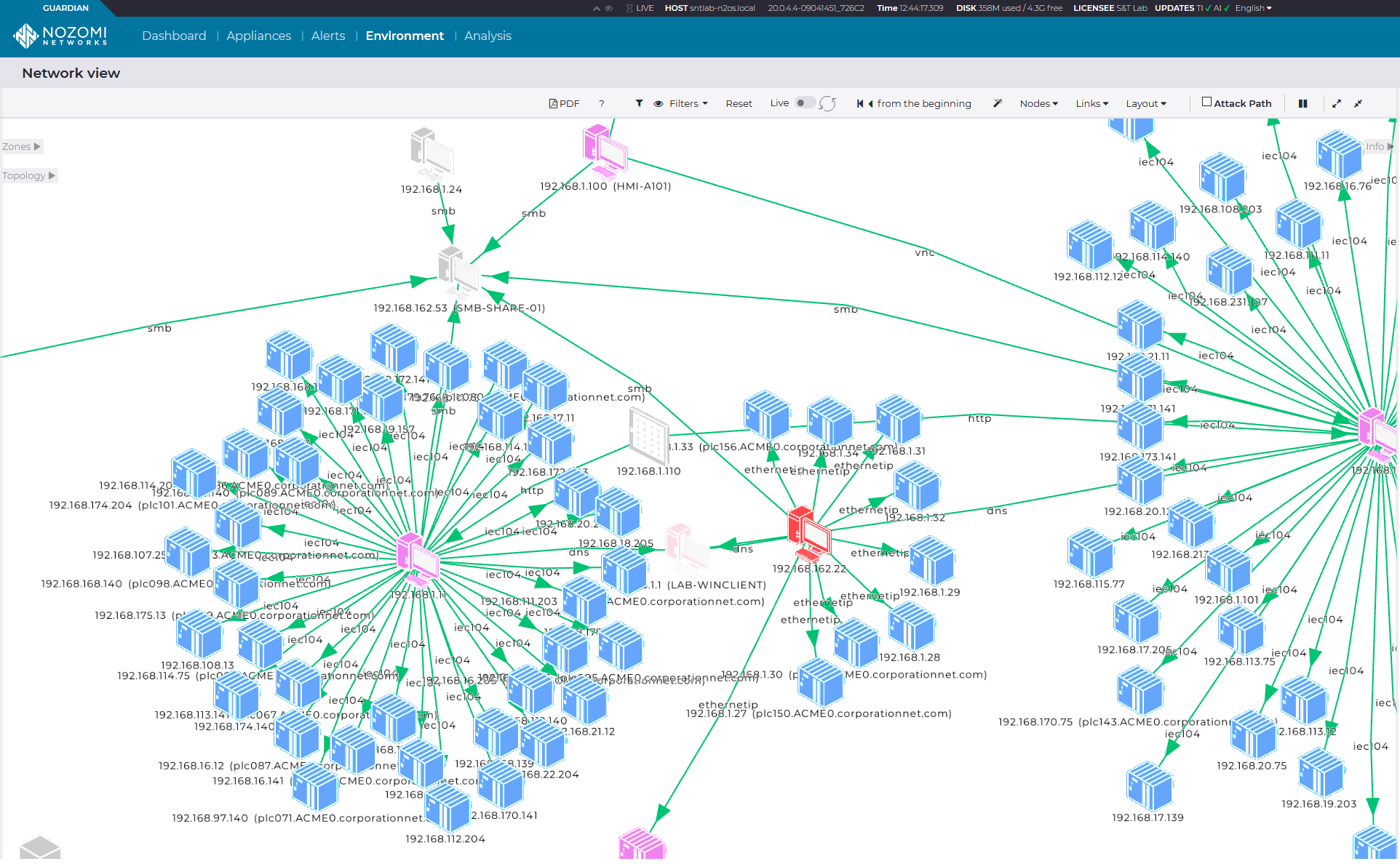

Nagyítás után már jobban olvashatók az egyes kommunikációs irányok és protokollok is:

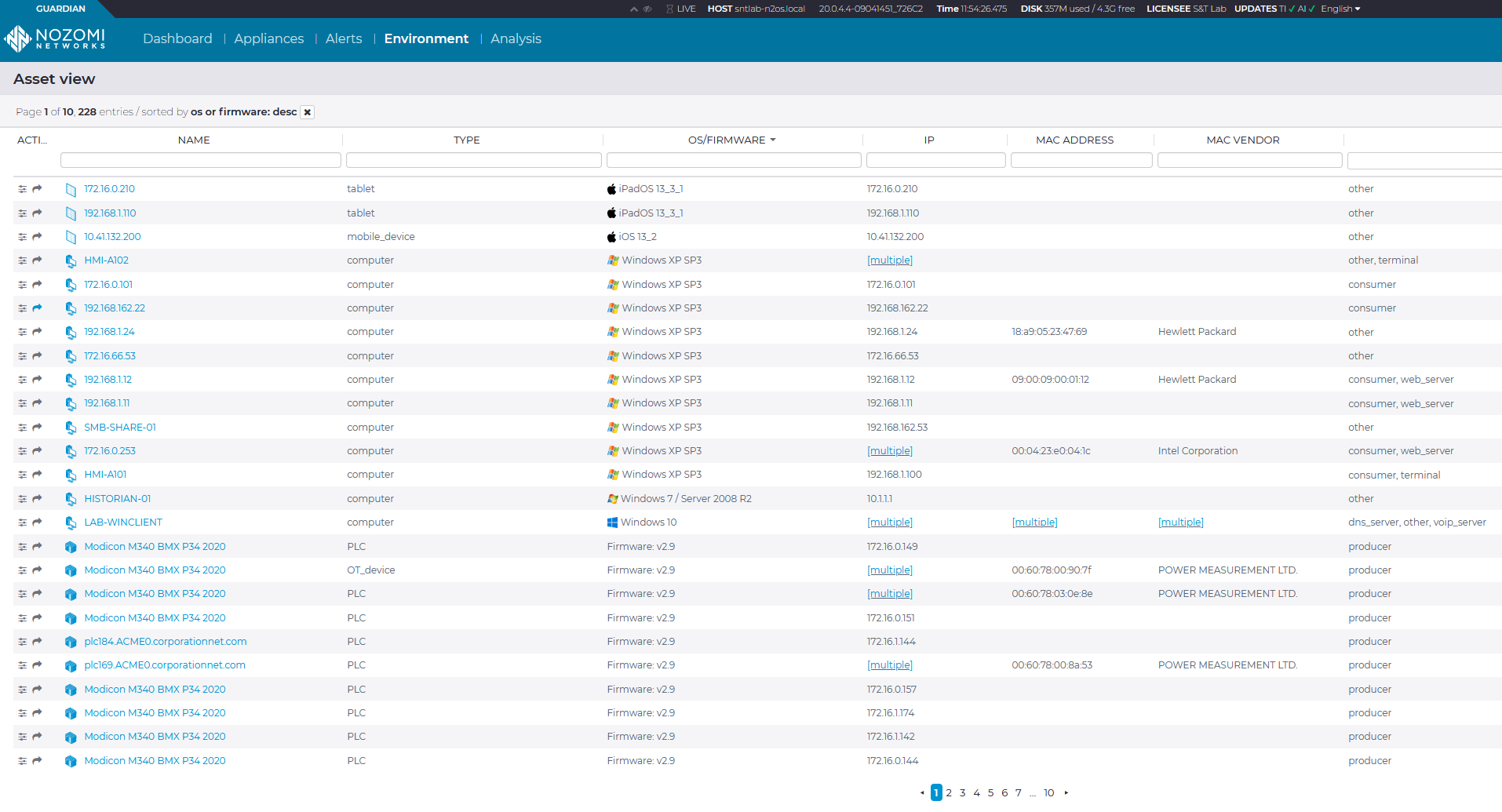

A felfedezett eszközök listája:

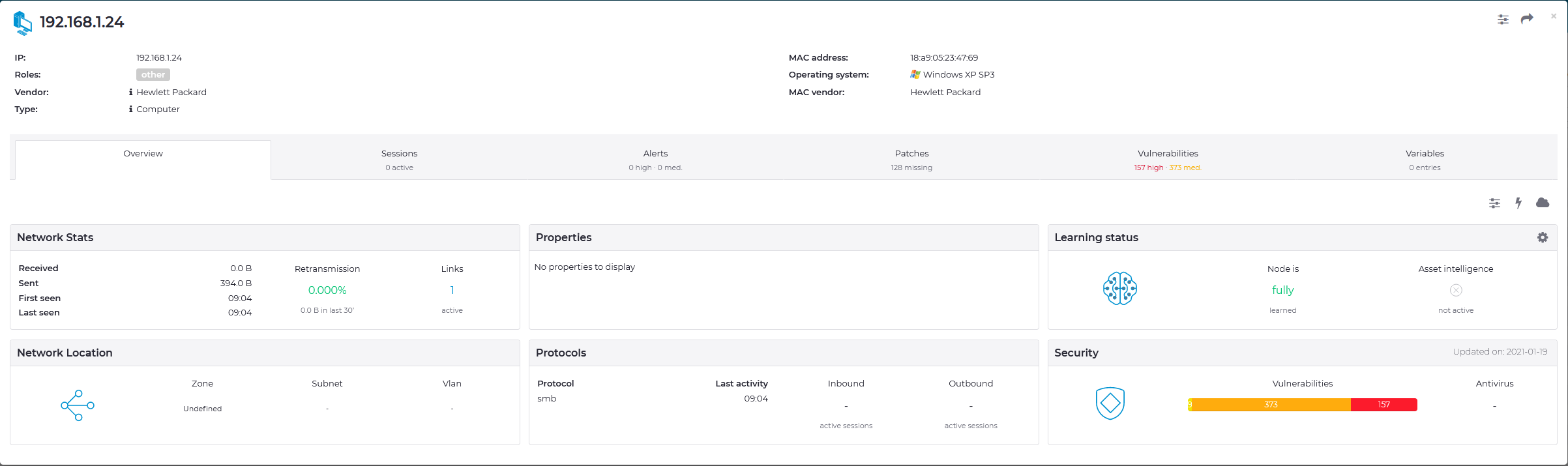

Egy Windows XP operációs rendszert futtató PC a sérülékenységek melegágya:

Az eszköz az alábbi sérülékenységeket tartalmazza. Az egyes sérülékenységek részletes leírása is megjeleníthető:

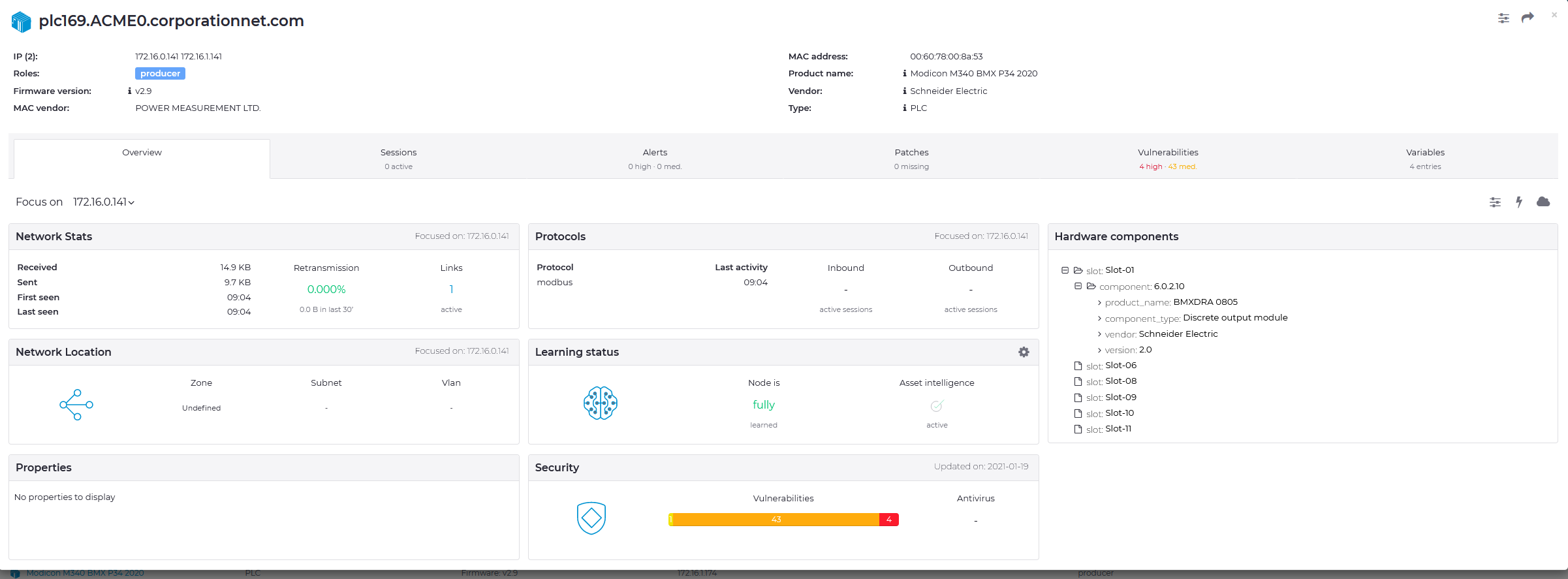

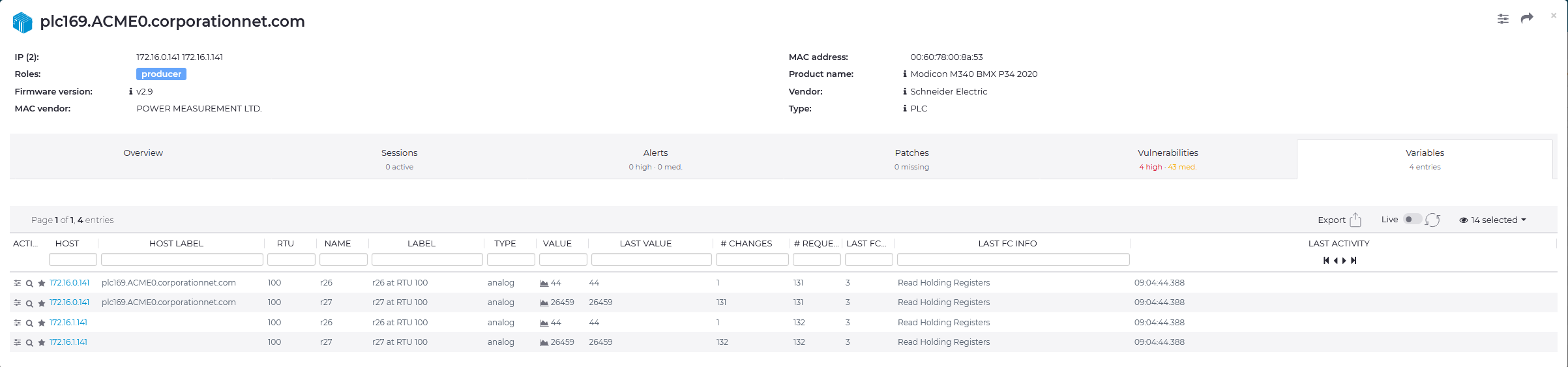

Egy termelésben részt vevő PLC eszköz jellemzői

Az eszköz áttekintő oldala:

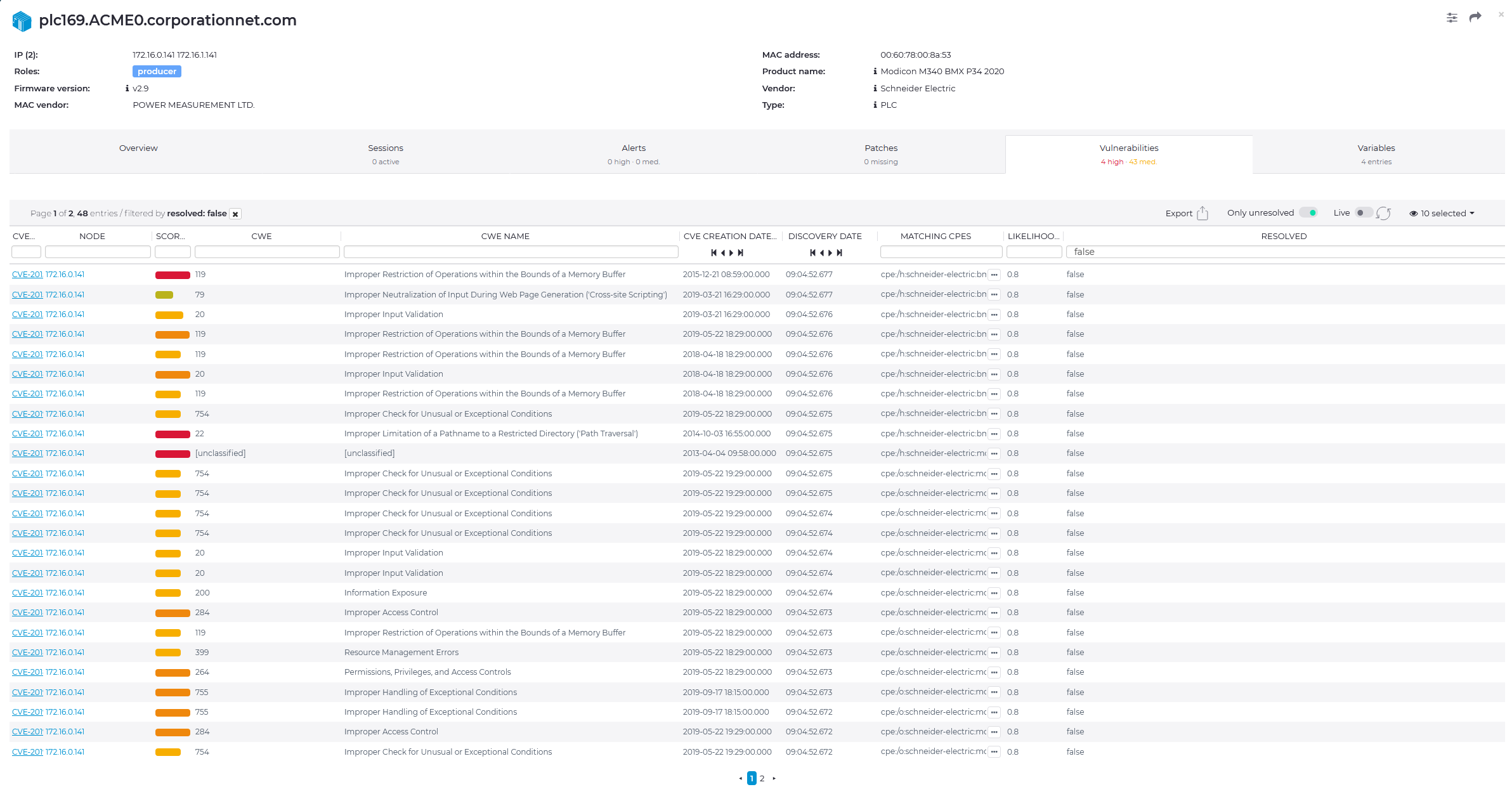

Az eszköz sérülékenységei:

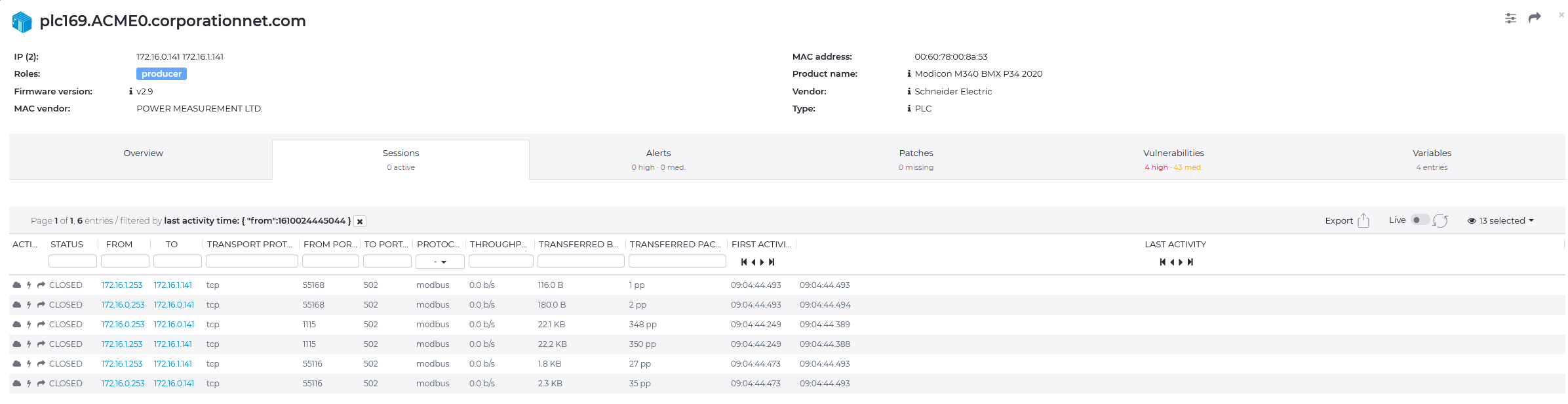

A Guardian felismerte, hogy eszköz modbus protokollon kommunikál:

A Guardian képes elemezni, értelmezni, megjeleníteni a különböző ipari protokollokon zajló kommunikációt, ebben az esetben a lenti példában a host felé irányuló modbus kommunikáció során történtek regiszter-érték kiolvasások. A kiolvasott értékek is megjelenítésre kerülnek:

A kiolvasott értékek visszamenőlegesen is figyelemmel követhetők, a megszokott értékektől történő eltérés esetén pedig riasztást küldhet a rendszer. A Nozomi korábban azzal tett szert előnyre, hogy az ipari protokollokat széleskörűbben és mélységeiben jobban ismerte, mint a konkurens gyártók termékei, a feldolgozott információkat pedig egyszerűen, látványosan tudta megmutatni. A különböző támadások, illetve protokollok szignatúráit, eszközök viselkedésének jellemzőit a Nozomi Labs részlege folyamatosan karban tartja, ha kell, reverse engineering módszerrel vissza is fejti és beépíti az operációs rendszer frissítéseibe.

A Nozomi által jelenleg ismert ipari protokollok listája ITT érhető el.

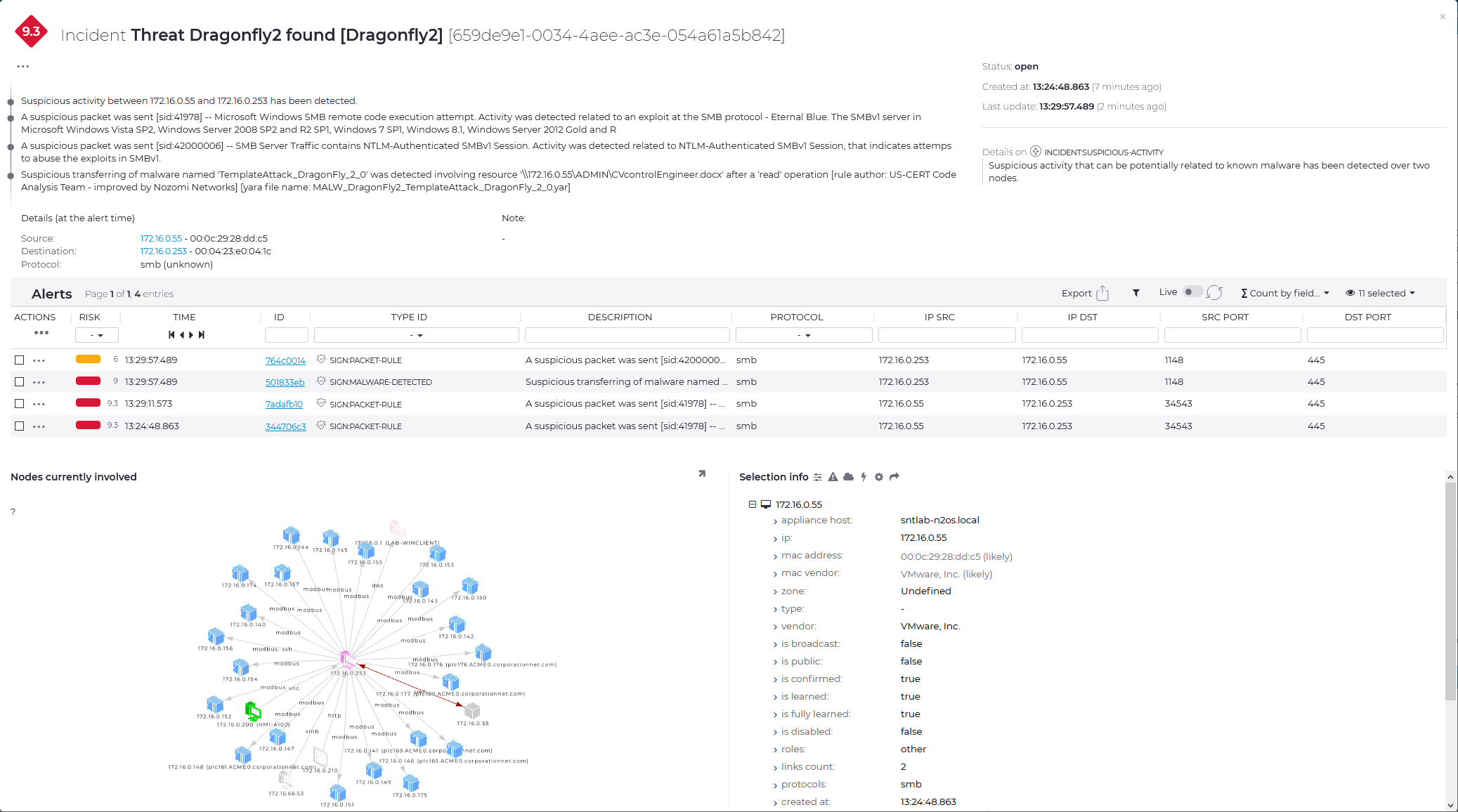

Példa egy incidens megjelenítésére

Egy elfogott Dragonfly 2 kommunikációról keletkező információk a Guardian-ben:

A Guardian több különálló esemény között összefüggéseket keres, és amennyiben ez a beépített intelligencia segítésével sikerül, akkor ezeket egy eseménnyé korrelálja. A fenti példában 4 különálló, adott esemény együttes megjelenése és adott időbeli lefolyása egy Dragonfly 2 típusú támadást azonosított. A kommunikációban érintett eszközök és az érintett hálózatok vizuálisan is megjelenítésre kerülnek.

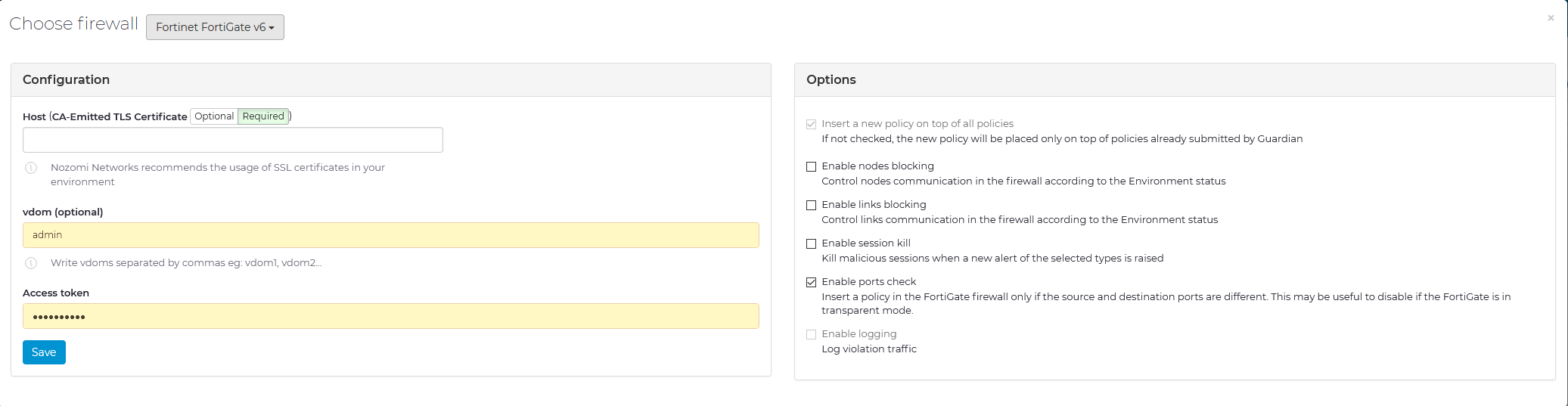

Beavatkozási lehetőségek, integrációs lehetőségek tűzfalakkal, SIEM rendszerekkel

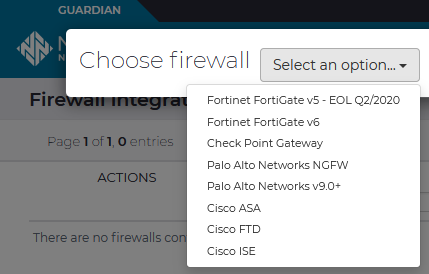

Lehetőség van a Guardian tűzfalakkal történő integrációjára is, így akár a Guardian is kezdeményezheti bizonyos kommunikáció tiltását tűzfalon keresztül. A jelenleg támogatott tűzfaltípusok:

A lenti példában, amennyiben egy FortiGate v6 eszközzel párosítjuk a Guardian-t, az alábbi beavatkozási lehetőségek lesznek elérhetők:

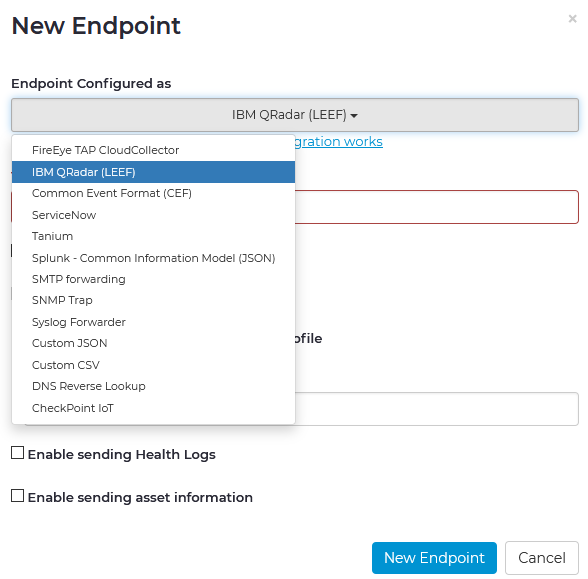

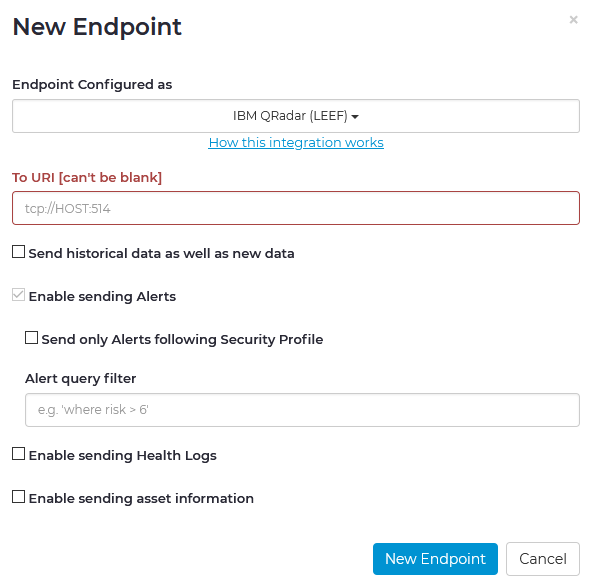

Lehetőség van SIEM rendszerrel történő integrációra is. A lenti példában IBM QRadar-ral történő párosítás konfigurációs beállításai láthatók:

Riportolási lehetőségek

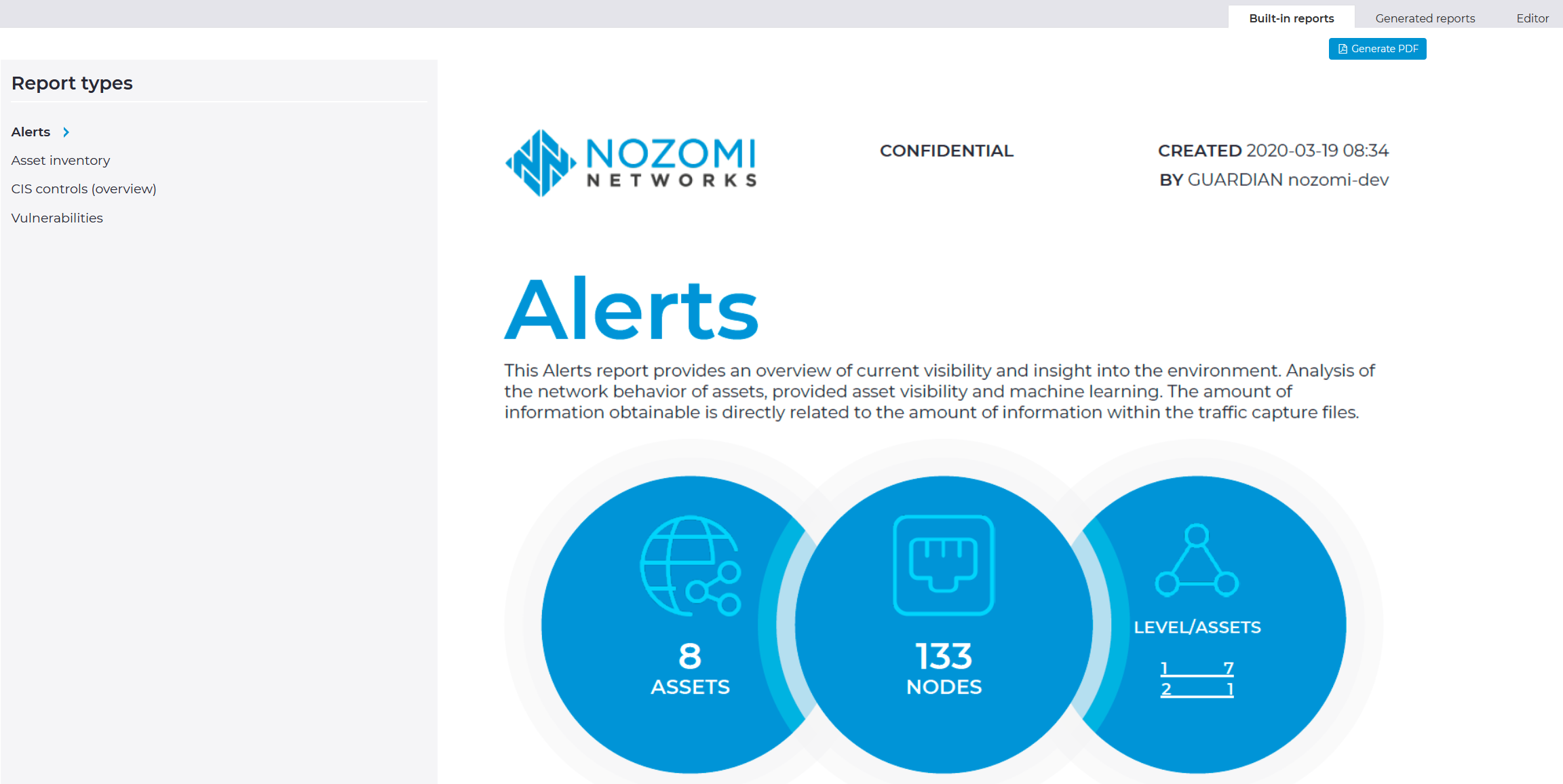

A Guardian rendelkezik beépített riportolási funkcióval, melynek eredményeképpen PDF formátumban áttekinthető egy adott időszak aktuális és teljes eszközleltárja, az eszközök sérülékenységei vagy az utolsó 10 riasztás részletei. A riportok generálása igény szerint ütemezhető és bizonyos mértékben formailag és tartalmilag is testre szabható.

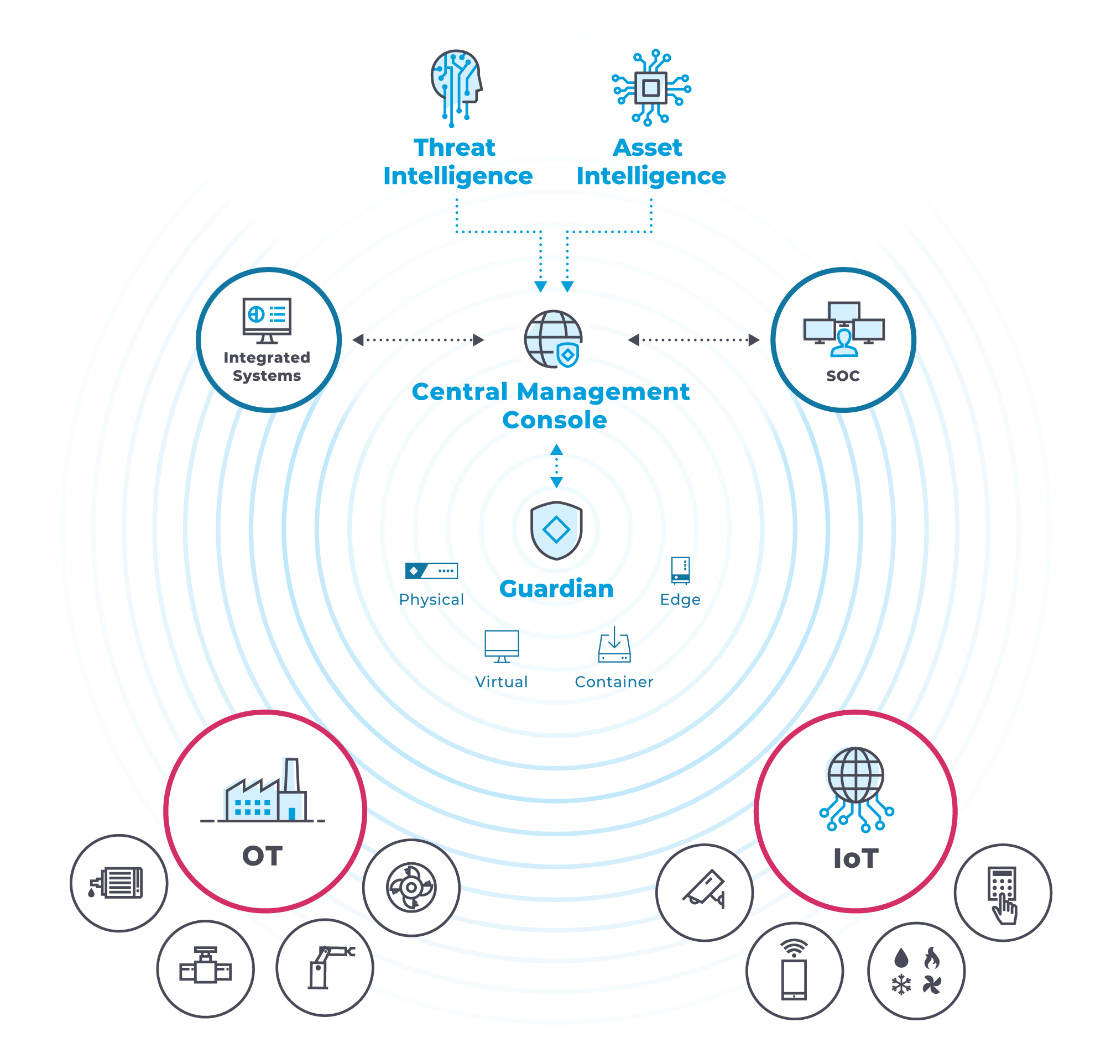

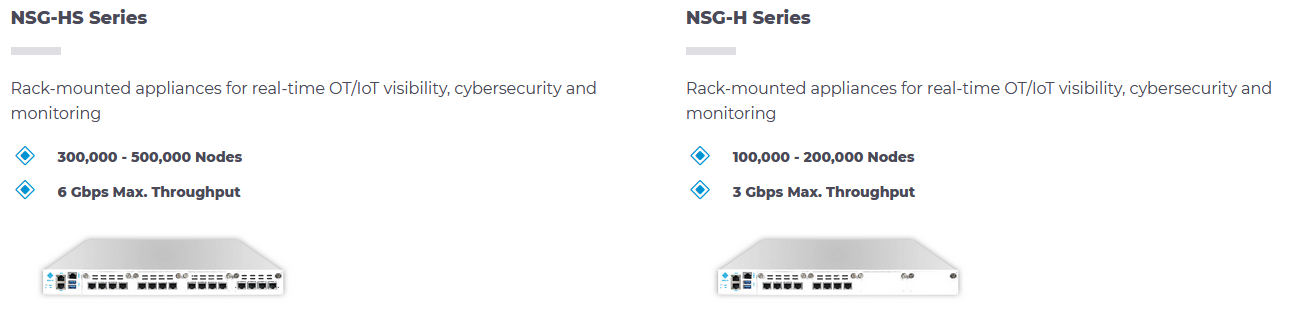

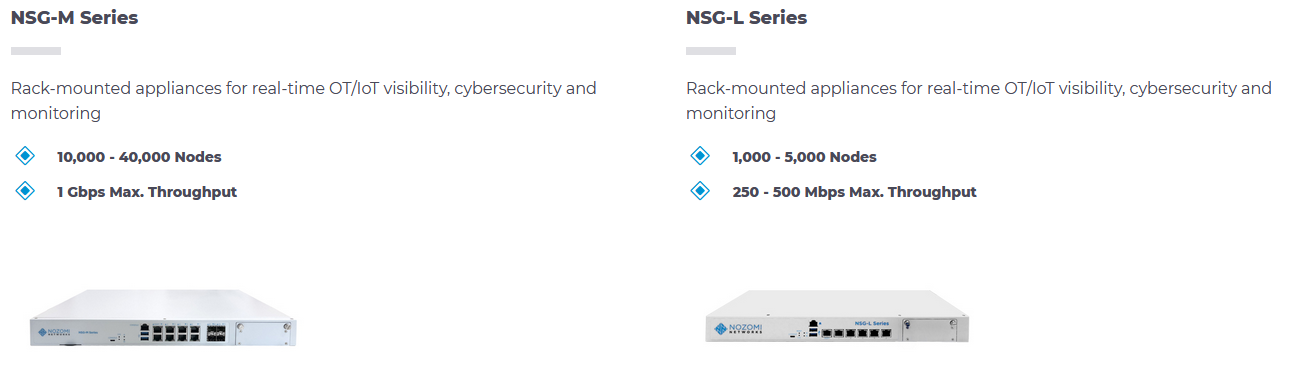

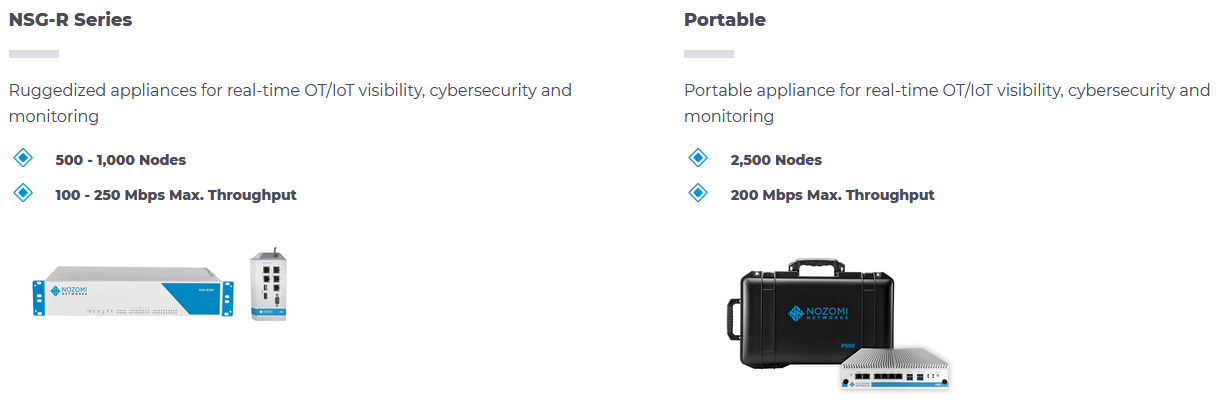

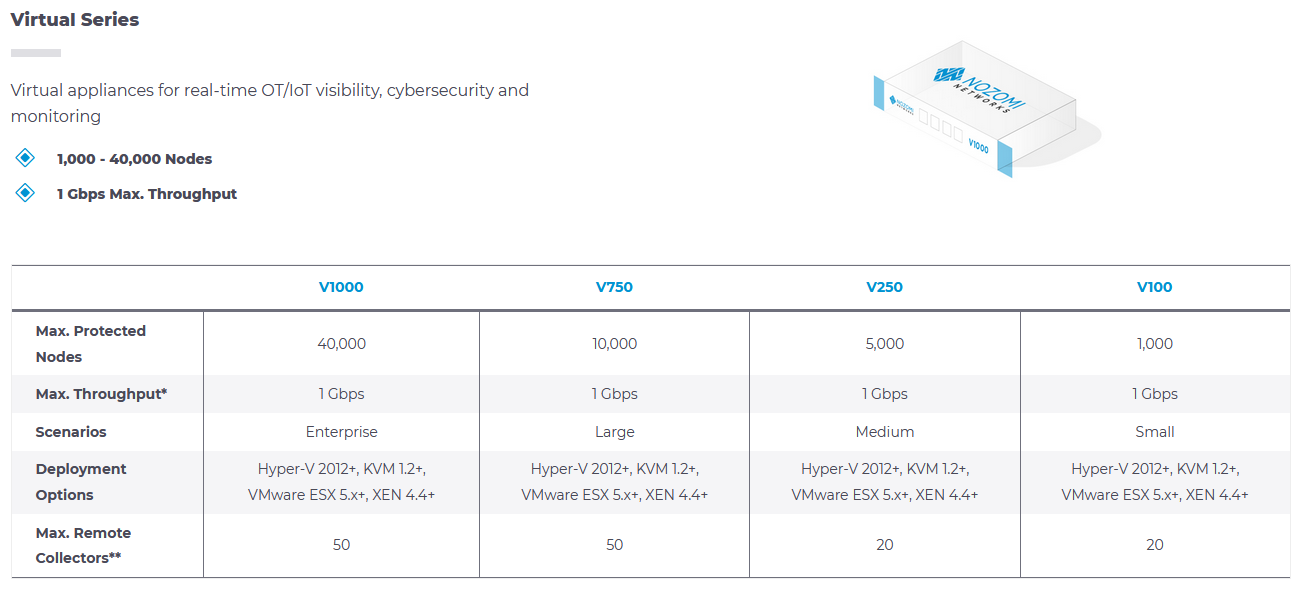

Guardian appliance típusok

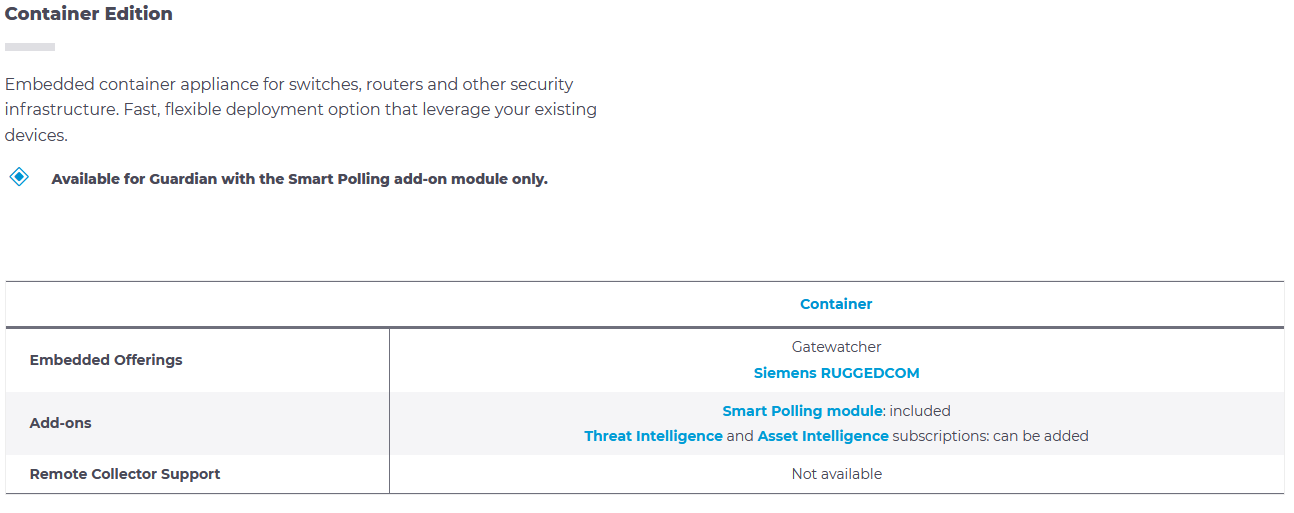

A monitorozandó eszközök számától, az egyes rendszerekben bonyolított, összesített adatforgalom mértékétől, illetve az egyes monitorozott eszközök egyedi jellemzőitől függően különböző kapacitású fizikai és virtuális Guardian eszközök állnak rendelkezésre. Az különálló Guardian eszközök egy közös Central Management Console eszközön keresztül is felügyelhetők, így a megoldás szinte korlátlanul skálázható.

Érdemes egy PoC keretében megismerkedni a Guardian képességeivel, például egy-egy wireshark-kal rögzített hálózati forgalom (.pcap) betöltésével. Ez általában könnyen ésgyorsan kivitelezhető és látványos eredményt is produkál. Virtuális Guardian-hez a gyártóval együttműködve demó license-t és támogatást is biztosítunk.

A Kontron magas szintű partneri kapcsolatban áll a Nozomi-val és a Keysight-tal is, így teljeskörű Visibility megoldást képes megtervezni és implementálni érdeklődő Ügyfeleink számára.