Október 16-án Mathy Vanhoef a WPA2 protokollt érintő, 10 súlyos sebezhetőségeket publikált amely minden Wi-Fi gyártót és rendszert érint. Ezen sebezhetetőségek mind a vezeték nélküli kliensekre, mind pedig a Wi-Fi infrastruktúra komponensekre (WLC, Access-point) kiterjednek.

| Támadás típusa | CVE azonosító | Érintett komponens |

| 4-way Handshake | 2017-13077 | Wi-Fi kliensek |

| Group-Key Handshake | 2017-13078/2017-13079/2017-13080/2017-13081/2017-13087/2017-13088 | Wi-Fi kliensek |

| 802.11r Fast-BSS Transition(FT) | 2017-13082 |

Access Pointok |

| Peer-Key Handshake | 2017-13084/2017-13086 | Wi-Fi kliensek |

Felhívjuk arra figyelmet, hogy nem elegendő csak a klienseket vagy csak az infrastruktúra oldali elemek szoftver frissítése, ennek mindkét oldalon meg kell történnie. Amennyiben a támadónak sikerül kihasználnia a biztonsági réseket, akkor visszafejthetővé (vagy titkosítás nélkülivé) válhat a WPA2 kommunikáció.

Sajnos nem csak a WPA1 vagy WPA2 personal (PSK alapú), hanem az WPA2-Enterprise rendszerek is érintettek. A Cisco mérnökei folyamatosan dolgoznak a Cisco WLC és AP komponensek javításán, amelynek állapotát a https://blogs.cisco.com/security/wpa-vulns oldalon lehet nyomonkövetni.

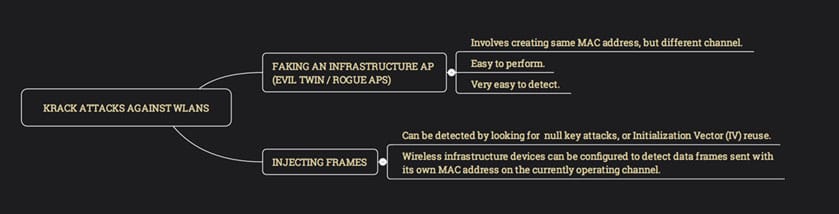

A támadási próbálkozások észlelésére érdemes bekapcsolni a nagyvállalati SSID-k meghamisítását célzó RougeAP-k tiltását.

A 10 sebezhetőségből mindössze egyre (CVE-2017-13082) létezik workaround jelenleg: kikapcsolni a 802.11r „Fast roaming” funkciót (ami viszont performancia vesztést okozhat)!

A WPA2 sebezhetőség működéséről, annak kivédéséről további információ itt található:

https://blogs.cisco.com/security/wpa-vulns

Javítási lehetőségek

A Cisco termékek érintettségéről, a javított változatok megjelenéséről részletek:

Cisco WLC és Access-Pointokra vonatkozó frissítések

First Fixed Release as follows:

| CSCvf47808 | 8.0.15x.0: ETA October 19th, 2017 8.2.16x.0: ETA October 20th, 2017 8.3.130.0: available now 8.5.10x.0: ETA October 20th, 2017 8.6.100.0: TBD |

| CSCvg10793 | 8.2.16x.0: ETA October 20th, 2017 8.3.13x.0: ETA October 20th, 2017 8.5.10x.0: ETA October 20th, 2017 8.6.100.0: TBD |

NOTE: 8.0-based WLC software does not support the Cisco Wireless APs affected by CSCvg10793. CSCvg10793 will not be included on 8.0-based software releases.

NOTE: WLC software release 8.3.130.0 includes fixes for CSCvf47808 only. Customers with Cisco Wireless Access Points affected by CSCvg10793 should instead install 8.3.13x.0 once available.

Meraki Wi-Fi rendszerek

Meraki Wi-Fi infrastruktúra elemekre megérkezett a javítás. Részletek:

Kliens oldal

Kliens oldalon (a https://www.windowscentral.com/microsoft-releases-statement-krack-wi-fi-vulnerability cikk alapján) a támogatott Windows kliens platformokra az 2017 október 10-i frissítések tartalmazták már a szükséges javítást:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-13080

Iparági nyilatkozatok:

http://www.icasi.org/wi-fi-protected-access-wpa-vulnerabilities

Cisco Meraki Wi-Fi rendszerre már meg is érkezett a javítás:

https://meraki.cisco.com/blog/2017/10/critical-802-11r-vulnerability-disclosed-for-wireless-networks/

Folyamatosan frissülnek a részletek.